Straumes šifrs — definīcija, darbības princips un drošības riski

Uzzini, kas ir straumes šifrs, tā darbības princips, priekšrocības un būtiskie drošības riski — praktiski piemēri un ieteikumi, kā novērst atslēgas plūsmas kompromitēšanu.

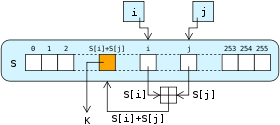

Kriptogrāfijā straumes šifrs ir simetrisks atslēgas šifrs, kurā atklātā teksta biti vai simboli tiek kombinēti ar pseidonormālu šifrējošo bitu plūsmu (atslēgas plūsmu), izmantojot ekskluzīvu VAI (XOR) operāciju. Straumes šifrā vienkāršā teksta ciparus parasti šifrē pa vienam, un to transformācija mainās atkarībā no šifra iekšējā stāvokļa laika gaitā. Tāpēc bieži lieto arī nosaukumu stāvokļa šifrs. Praktiskā realizācijā šie cipari parasti ir atsevišķi biti vai baiti.

Darbības princips un galvenās iezīmes

Straumes šifra pamatā ir pseidononāls kriptogrāfiska atslēga (piem., 128 bitu atslēga), no kuras ģenerējas atslēgas plūsma. Šīs plūsmas biti pēc tam tiek XOR‑oti ar atklātā teksta bitiem, iegūstot šifrtekstu. Tā koncepcija ir līdzīga vienreizējā blociņa šifrēšanas algoritmā, kur atslēgas plūsma tiek pievienota atklātajam tekstam. Tomēr atšķirība ir tā, ka vienreizējais blociņš (one‑time pad) izmanto patiesi nejaušu, vienreiz lietojamu atslēgu tādā pašā garumā kā ziņojums — tas dod informācijas teorētisku drošību. Straumes šifri izmanto pseidonorādītu atslēgas plūsmu, ko ģenerē deterministisks algoritms, tāpēc tiem nevar piešķirt to pašu absolūto drošību kā perfektam viena lietojuma atslēgas blociņam.

Salīdzinājums ar bloku šifriem

- Straumes šifri apstrādā datus bitu vai baitu līmenī un labi der straumējošām datu plūsmām (piem., reāllaika komunikācijai), kamēr bloku šifri darbojas ar fiksēta garuma blokiem.

- Straumes šifri var būt ātrāki un prasīt mazāk aparatūras resursu, īpaši pieskaņojot bitu līmeņa apstrādi.

- Bloku šifrus bieži izmanto strādājot ar blokiem un režīmiem (CBC, CTR u. c.), taču arī no blokšifriem var izveidot straumes režīmus (piem., CTR režīms ģenerē keistrīmu).

Tipos un konstrukcijas

Straumes šifrus parasti iedala divās grupās:

- Sinkronie straumes šifri — ģenerē atslēgas plūsmu autonomi, neatkarīgi no atklātā teksta. Svarīgi, lai neizmantotu vienu un to pašu sākuma stāvokli (atslēga + IV) divreiz.

- Pašsynchronizējošie (self‑synchronizing) šifri — atslēgas plūsma atkarīga no pēdējiem n šifrētajiem simboliem; pēc pārraides traucējumiem šādi šifri var automātiski sinhronizēties pēc noteikta daudzuma simbolu.

Praktiski piemēri

Vēsturē un praksē ir bijuši gan veiksmīgi, gan nedroši risinājumi. Slaveni piemēri: RC4 (daudzas lietojumprogrammas, taču ar nopietnām vājībām), GSM A5/1 (publiski salauzts), un mūsdienu, drošākie risinājumi — Salsa20 un ChaCha20 (plaši izmantoti). Pastāv arī speciāli vieglie straumes šifri, piemēram, Trivium un Grain, paredzēti ierobežotām ierīcēm.

Drošības riski un biežākās kļūdas

Straumes šifri var būt ļoti efektīvi, taču tie ir arī jutīgi pret konkrētām kļūdām:

- Keistrīma atkārtota lietošana: ja vienu un to pašu atslēgas plūsmu izmanto divām dažādām ziņām (piem., atkārtota atslēga vai IV), pretinieks var viegli iegūt informāciju — jo C1 XOR C2 = P1 XOR P2.

- Vājais inicializācijas vektors (IV/nonce): IV jāizmanto pareizi (unikāls katrai sūtījumam sinkronajos šifros). IV atkārtota lietošana ir katastrofāla.

- Nedrošs pseido‑gadījuma ģenerators: ja ģenerators nav kriptogrāfiski drošs, atslēgas plūsma var saturēt aizdomīgas struktūras, kuras var izmantot uzbrukumos (piem., korelācijas uzbrukumi, algebraiskas metodes).

- Stāvokļa rekonstruēšana: ja pretinieks var novērot pietiekami daudz šifrteksta vai keistrīma bitu, pastāv risks atjaunot šifra iekšējo stāvokli un atslēgu.

- Algoritmiskas vājības: daži šifri (piem., RC4) satur statistiskas novirzes keistrīmā, kuras izmanto, lai atklātu daļēju vai pilnīgu atklātā teksta informāciju.

Pretpasākumi un labākā prakse

- Izmantojiet kriptogrāfiski pārbaudītus, publiski auditētus šifrus (piemēram, ChaCha20), nevis paša izstrādātus risinājumus.

- Garantējiet, ka katram ziņojumam ir unikāls IV/nonce; nekad nepārdaliet to pašu kombināciju (atslēga + IV).

- Izmantojiet autentifikācijas mehānismus (MAC vai AEAD režīmus), jo straumes šifri nodrošina konfidencialitāti, bet ne integritāti vai autentiskumu.

- Pareiza atslēgu pārvaldība — pietiekama atslēgas garuma (parasti ≥128 bitu), droša izveide un regulāra pārsleĢošana, ja nepieciešams.

- Izvairieties no novecojušiem vai publiski kompromitētiem šifriem (piem., RC4), un sekojiet laika gaitā publiskotajiem drošības paziņojumiem.

Kopsavilkums

Straumes šifri ir efektīvs veids, kā šifrēt straumējošus datus, nodrošinot zemu kavējumu un zemas aparatūras prasības. Tomēr drošība būtiski atkarīga no pareizas inicializācijas (atslēgas + IV), spēcīga pseido‑gadījuma ģeneratora un pareizas atslēgu pārvaldības. Nepareiza izmantošana — it īpaši atslēgas plūsmas atkārtota lietošana — var novest pie nopietniem datu noplūdes riskiem. Lai nodrošinātu drošu izmantojumu, izvēlieties modernus, pārbaudītus algoritmus un papildiniet tos ar autentifikācijas mehānismiem.

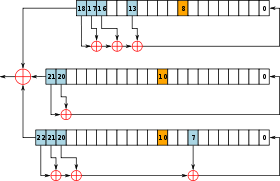

Atslēgas plūsmas ģeneratora darbība A5/1 - uz LFSR balstītā plūsmas šifrā, ko izmanto mobilo tālruņu sarunu šifrēšanai.

Straumju šifru veidi

Strāvas šifrs ģenerē secīgus atslēgas plūsmas elementus, pamatojoties uz iekšējo stāvokli. Šis stāvoklis tiek atjaunināts divējādi:

- Ja stāvoklis mainās neatkarīgi no atklātā teksta vai šifrteksta ziņojumiem, šifru klasificē kā sinhrono plūsmas šifru.

- Ja stāvoklis tiek atjaunināts, pamatojoties uz iepriekšējām šifrteksta ciparu izmaiņām, šifrs tiek klasificēts kā pašsinhronizējošs plūsmas šifrs.

Sinhronie plūsmas šifri

Sinhronā plūsmas šifrā pseidonormāno ciparu plūsma tiek ģenerēta neatkarīgi no atklātā teksta un šifrētā teksta ziņojumiem un pēc tam apvienota ar atklāto tekstu (lai šifrētu) vai ar šifrēto tekstu (lai atšifrētu). Visbiežāk izmanto bināros ciparus (bitus), un atslēgas plūsmu apvieno ar atklātu tekstu, izmantojot ekskluzīvu vai operāciju (XOR). To sauc par bināro aditīvo plūsmas šifru.

Sinhronā plūsmas šifrā sūtītājam un saņēmējam jābūt sinhronā režīmā, lai atšifrēšana būtu veiksmīga. Ja pārraides laikā ziņojumam tiek pievienoti vai noņemti cipari, sinhronizācija tiek zaudēta. Lai atjaunotu sinhronizāciju, var sistemātiski izmēģināt dažādus nobīdes, lai iegūtu pareizu atšifrēšanu. Cita pieeja ir iezīmēt šifrtekstu ar marķieriem regulārās izejas vietās.

Tomēr, ja pārraides laikā kāds cipars tiek bojāts, nevis pievienots vai pazaudēts, tiek ietekmēts tikai viens cipars atklātajā tekstā, un kļūda netiek izplatīta uz citām ziņojuma daļām. Šī īpašība ir noderīga, ja pārraides kļūdu īpatsvars ir augsts; tomēr tā samazina varbūtību, ka kļūda tiks atklāta bez papildu mehānismiem. Turklāt šīs īpašības dēļ sinhronie plūsmas šifri ir ļoti jutīgi pret aktīviemuzbrukumiem - ja uzbrucējs var mainīt ciparu šifrtekstā, viņš var spēt veikt paredzamas izmaiņas atbilstošajā atklātā teksta bitā; piemēram, bita pārgriešana šifrtekstā izraisa tā paša bita pārgriešanu(Toggled) atklātajā tekstā.

Pašsinhronizējoši plūsmas šifri

Pašsinhronizējošie plūsmas šifri ir vēl viens paņēmiens, kas izmanto daļu no iepriekšējiem N šifrteksta cipariem, lai aprēķinātu atslēgas plūsmu. Šādas shēmas ir pazīstamas arī kā asinhronie plūsmas šifri vai šifrteksta automātiskais atslēga (CTAK). Pašsinhronizācijas ideja tika patentēta 1946. gadā, un tās priekšrocība ir tā, ka uztvērējs automātiski sinhronizējas ar atslēgas plūsmas ģeneratoru pēc N šifrteksta ciparu saņemšanas, tādējādi atvieglojot atjaunošanu, ja cipari tiek izlaisti vai pievienoti ziņojumu plūsmai. Viena cipara kļūdu ietekme ir ierobežota, tās ietekmē tikai līdz N atklātā teksta cipariem. Ir nedaudz grūtāk veikt aktīvus uzbrukumus pašsinhronizējošiem plūsmas šifriem nekā sinhroniem analogiem.

Pašsinhronizējoša plūsmas šifrāta piemērs ir bloka šifrs šifrēšanas atgriezeniskās saites režīmā (CFB).

Lineārās atgriezeniskās saites plūsmas šifri, kas balstīti uz plūsmas reģistru

Bināros plūsmas šifrus bieži veido, izmantojot lineārās atgriezeniskās saites pārslēgšanas reģistrus (LFSR), jo tos var viegli īstenot aparatūrā un ātri matemātiski analizēt. Tomēr, lai nodrošinātu labu drošību, nepietiek tikai ar LFSR izmantošanu. Lai palielinātu LFSR drošību, ir izstrādātas dažādas shēmas.

Nelineārās apvienošanas funkcijas

Tā kā LFSR pēc būtības ir lineāri, viens no linearitātes novēršanas paņēmieniem ir paralēlu LFSR grupas izejas ievadīt nelineārā Bula funkcijā, lai izveidotu kombināciju ģeneratoru. Šādas kombinēšanas funkcijas dažādas īpašības ir svarīgas, lai nodrošinātu iegūtās shēmas drošību, piemēram, lai izvairītos no korelācijas uzbrukumiem.

Ar pulksteni vadāmi ģeneratori

Parasti LFSR tiek regulāri pakāpināti. Viens no nelinearitātes ieviešanas paņēmieniem ir neregulāra LFSR taktēšana, ko kontrolē otra LFSR izejas signāls. Šādi ģeneratori ir, piemēram, stop-and-go ģenerators, mainīgo soļu ģenerators un saraušanās ģenerators.

Stop-and-go ģenerators (Beth un Piper, 1984) sastāv no diviem LFSR. Viens LFSR tiek taktēts, ja otra izvads ir "1", pretējā gadījumā tas atkārto savu iepriekšējo izvadu. Pēc tam (dažās versijās) šo izvades signālu apvieno ar trešā LFSR izvades signāla izvades signālu ar regulāru taktēšanas ātrumu.

Samazināšanas ģenerators izmanto citu metodi. Tiek izmantoti divi LFSR, kas abi tiek regulāri taktēti šādi:

- Ja pirmā LFSR izejas vērtība ir "1", otrā LFSR izejas vērtība kļūst par ģeneratora izejas vērtību.

- Ja pirmā LFSR izvads ir "0", otrā izvads tiek noraidīts, un ģenerators neizvada nevienu bitu.

Šī metode cieš no laika uzbrukumiem otrajam ģeneratoram, jo izejas ātrums ir mainīgs atkarībā no otrā ģeneratora stāvokļa. To var uzlabot, buferizējot izeju.

Filtra ģenerators

Cita pieeja LFSR drošības uzlabošanai ir visa viena LFSR stāvokļa nodošana nelineārai filtrēšanas funkcijai.

Citi dizaini

Lineārās vadības ierīces vietā var izmantot nelineāru atjaunināšanas funkciju. Piemēram, Klimovs un Šamir ierosināja trīsstūrveida funkcijas (T-funkcijas) ar vienu ciklu n bitu vārdos.

Drošība

Lai nodrošinātu drošību, atslēgas plūsmas periodam (ciparu skaitam, kas izvadīts, pirms plūsma atkārtojas) jābūt pietiekami lielam. Ja secība atkārtojas, tad pārklājošos šifrtekstus var savstarpēji saskaņot "dziļumā", un ir metodes, kas ļauj iegūt vienkāršo tekstu no šifrtekstiem, kas ģenerēti, izmantojot šīs metodes.

Lietošana

Straumju šifrus bieži izmanto lietojumprogrammās, kurās atklātā teksta apjoms ir nezināma garuma, piemēram, drošos bezvadu savienojumos. Ja bloka šifru izmantotu šāda veida lietojumos, projektētājam būtu jāizvēlas vai nu pārraides efektivitāte, vai ieviešanas sarežģītība, jo bloka šifri nevar tieši strādāt ar blokiem, kas īsāki par to bloka lielumu. Piemēram, ja 128 bitu bloka šifrs saņem atsevišķus 32 bitu atklātā teksta fragmentus, trīs ceturtdaļas pārraidīto datu ir jāaizpilda. Lai izvairītos no bloka šifrēšanas, bloka šifri jāizmanto šifrteksta zādzības vai atlikušā bloka izbeigšanas režīmā, savukārt plūsmas šifri novērš šo problēmu, darbojoties ar mazāko pārraidīto vienību (parasti baitu).

Vēl viena plūsmas šifru priekšrocība militārajā kriptogrāfijā ir tā, ka šifru plūsmu var ģenerēt šifrēšanas ierīcē, uz kuru attiecas stingri drošības pasākumi, un pēc tam to var nodot citām ierīcēm, piemēram, radiouztvērējam, kas veic xor operāciju kā daļu no savas funkcijas. Cita ierīce var būt paredzēta izmantošanai mazāk drošā vidē.

RC4 ir programmatūrā visplašāk izmantotais plūsmas šifrs; citi ir šādi: A5/1, A5/2, Chameleon, FISH, Helix, ISAAC, MUGI, Panama, Phelix, Pike, SEAL, SOBER, SOBER-128 un WAKE.

RC4 ir viens no visplašāk izmantotajiem plūsmas šifru dizainparaugiem.

Straumēšanas šifru salīdzinājums

| StreamCipher | CreationDate | Ātrums | (biti) | Uzbrukums | |||

| Efektīvs | Inicializācijas vektors | InternalState | Vispazīstamākais | Skaitļošanas sarežģītība | |||

| A5/1 | 1989 | Balss (Wphone) | 54 | 114 | 64 | Aktīvais KPA VAI | ~2 sekundes OR239.91 |

| A5/2 | 1989 | Balss (Wphone) | 54 | 114 | 64? | Aktīvais | 4,6 milisekundes |

| FISH | 1993 | Diezgan ātri (Wsoft) | Milzīgs | Zināma teksta uzbrukums | 211 | ||

| Graudaugi | Pirms 2004. gada | Fast | 80 | 64 | 160 | Atslēgas atdalīšana | 243 |

| HC-256 | Pirms 2004. gada | 4 (WP4) | 256 | 256 | 65536 | ||

| ISAAC | 1996 | 2.375 (W64 bitu) | 8-8288parasti | NAV PIEMĒROJAMS | 8288 | (2006) Pirmā kārtas vājais iekšējais valsts sadalījums | 4.67×101240 (2001) |

| MUGI | 1998-2002 | 128 | 128 | 1216 | NAV PIEEJAMS (2002) | ~282 | |

| PANAMA | 1998 | 2 | 256 | 128? | 1216? | Hash Collisions (2001) | 282 |

| Fēlikss | Pirms 2004. gada | līdz 8 (Wx86) | 256 + 128 bitu koda kods | 128? | Diferenciāls (2006) | 237 | |

| Pike | 1994 | 0,9 x FISH (Wsoft) | Milzīgs | N/A (2004) | N/A (2004) | ||

| Py | Pirms 2004. gada | 2.6 | 8-2048? | 64 | 8320 | Kriptoanalītiskā teorija (2006) | 275 |

| Trusis | 2003-februāris | 3,7(WP3)-9,7(WARM7) | 128 | 64 | 512 | N/A (2006) | N/A (2006) |

| 1987 | Iespaidīgs | 8-2048 parasti | 8 | 2064 | Šamir sākotnējo bitu atslēgas atdalīšana VAI KPA | 213 OR 233 | |

| Salsa20 | Pirms 2004. gada | 4,24 (WG4) -11 | 128 + 64 bitu koda kods | 512 | 512 + 384 (atslēga+IV+indekss) | Diferenciāls (2005) | NAV PIEEJAMS (2005) |

| Kliedziens | 2002 | 4 - 5 (Wsoft) | 128 + 128 bitu koda kods | 32? | 64 bitu apļa funkcija | ||

| SEAL | 1997 | Ļoti ātrs (W32 bitu) | 32? | ||||

| SNOW | Pirms 2003. gada | Ļoti labi (W32-bit) | 128 VAI 256 | 32 | |||

| SOBER-128 | 2003 | līdz 128 | Ziņu kalve | 2−6 | |||

| SOSEMANUK | Pirms 2004. gada | Ļoti labi (W32-bit) | 128 | 128 | |||

| Trivium | Pirms 2004. gada | 4 (Wx86) - 8 (WLG) | 80 | 80 | 288 | Brute force uzbrukums (2006) | 2135 |

| Turing | 2000-2003 | 5.5 (Wx86) | 160 | ||||

| VEST | 2005 | 42 (WASIC) -64 (WFPGA) | Mainīgsparasti | Mainīgsparasti | 256 - 800 | N/A (2006) | N/A (2006) |

| WAKE | 1993 | Fast | 8192 | CPA & CCA | Neaizsargāts | ||

| StreamCipher | CreationDate | Ātrums | (biti) | Uzbrukums | |||

| Efektīvs | Inicializācijas vektors | InternalState | Vispazīstamākais | Skaitļošanas sarežģītība | |||

Saistītās lapas

- eSTREAM

Jautājumi un atbildes

J: Kas ir plūsmas šifrs?

A: Straumes šifrs ir simetrisks atslēgas šifrs, kurā atklātā teksta biti tiek kombinēti ar pseidorandomā šifra bitu plūsmu (atslēgas plūsmu), izmantojot ekskluzīvu vai (xor) operāciju.

J: Ar ko tas atšķiras no bloka šifrēšanas?

A: Straumēšanas šifri parasti darbojas ar lielāku ātrumu nekā bloka šifri, un tiem ir mazākas aparatūras prasības. Bloku šifri darbojas ar lieliem fiksēta garuma blokiem, bet plūsmas šifri šifrētāji šifrē ciparus pa vienam, un secīgo ciparu transformācija šifrēšanas laikā mainās.

J: Kāda veida atslēgas izmanto?

A: Straumju šifri izmanto daudz mazākas un ērtākas kriptogrāfiskās atslēgas, piemēram, 128 bitu atslēgas.

J: Kā tas ģenerē atslēgas plūsmu?

A: Atslēgas plūsma tiek ģenerēta, pamatojoties uz izmantoto kriptogrāfisko atslēgu, līdzīgi kā vienreizējā bloka šifrēšanas algoritmā. Tomēr, tā kā atslēgas straume ir pseidonorādījums, nevis īsta nejaušība, nav iespējams piemērot drošību, kas ir saistīta ar vienreizējo bloķēšanas metodi.

J: Kāpēc nekad nedrīkst izmantot vienu un to pašu sākuma stāvokli divas reizes?

A: Divreiz izmantojot vienu un to pašu sākuma stāvokli, var rasties nopietnas drošības problēmas, jo uzbrucējiem ir vieglāk atšifrēt datus, nezinot jūsu kriptogrāfisko atslēgu vai negūstot piekļuvi tai.

J: Vai ir kāds risks, kas saistīts ar plūsmas šifru izmantošanu?

A: Jā, ja tos izmanto nepareizi vai bez pienācīgiem piesardzības pasākumiem, tad pastāv risks, kas saistīts ar plūsmas šifru izmantošanu, jo tie var būt pilnīgi nedroši, ja ar tiem netiek pareizi rīkots.

Meklēt